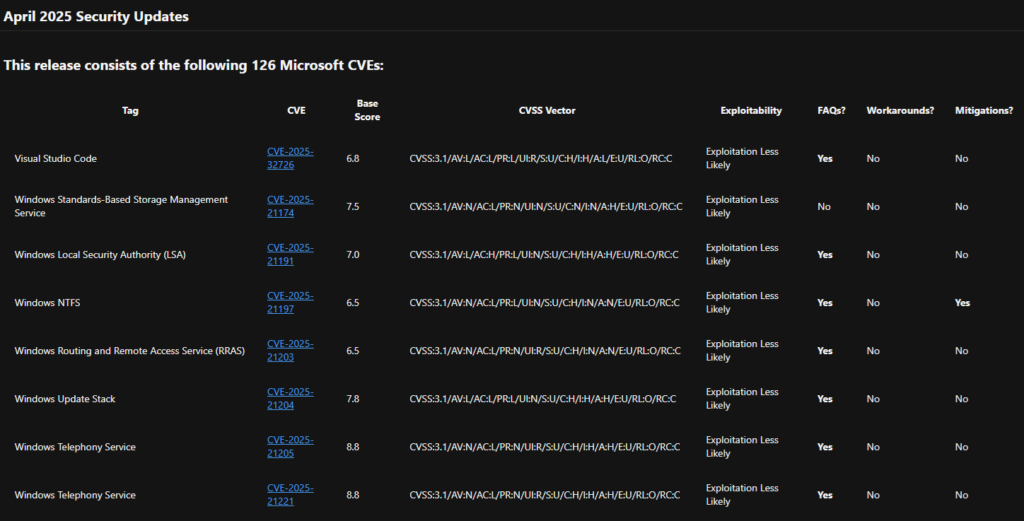

4月微軟例行更新(Patch Tuesday), 共修補126個安全漏洞。

上週二(4月8日)是許多廠商發布4月例行更新的日子,微軟、Adobe、SAP,以及多家廠商在這天為旗下產品進行修補,其中,微軟在這次修補了126個漏洞引起廣泛關注,因為數量是上個月的兩倍之多。

漏洞類型分別有49個權限提升漏洞、31個遠端程式碼執行(RCE)漏洞、17個資訊洩露漏洞、14個阻斷服務(DoS)漏洞、9個安全功能繞過漏洞,以及3個能被用於欺騙的漏洞;而從漏洞的嚴重程度而言,有11個被評為重大層級,巧合的是,這些都是RCE漏洞。

CLFS零時差漏洞,若不及時處理,恐面臨勒索軟件攻擊

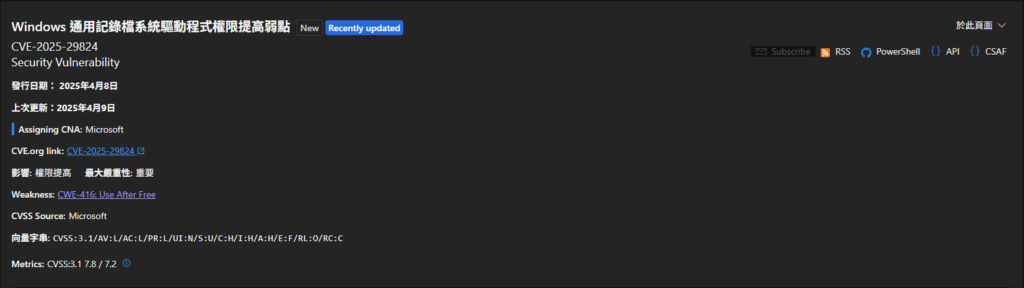

其中有一項零時差漏洞CVE-2025-29824,已被用於實際攻擊行動。名為Storm-2460的駭客組織將其用於部署勒索軟件。這項漏洞存在於通用事件記錄檔案系統(CLFS),為權限提升漏洞,起因是CLFS驅動程式具有記憶體釋放後再存取使用(Use After Free,UAF)弱點,取得授權的攻擊者有機會於本機提升權限為SYSTEM,CVSS風險為7.8。

針對這項漏洞被用於實際攻擊行動的情況,微軟威脅情報中心(MSTIC)與安全事件回應中心(MSRC)特別為此發布部落格文章,當中指出駭客組織Storm-2460鎖定有限數量的目標,將此漏洞用於勒索軟件攻擊。

這些遭到鎖定的目標,包含:美國IT業者及房仲業者、委內瑞拉金融業者、西班牙軟件公司、沙烏地阿拉伯零售業者。

究竟駭客如何入侵受害組織,微軟表示不清楚,但他們看到駭客在部署惡意程式PipeMagic之後,透過名為dllhost.exe的處理程序,試圖於記憶體內觸發漏洞,得逞後將有效酬載先後注入winlogon.exe、procdump.exe,以及另一個dllhost.exe,接著從LSASS截取使用者帳密資料,然後對受害電腦部署勒索軟件。根據駭客留下的勒索訊息當中,他們提及的暗網網域,微軟指出這起事故與勒索軟件RansomExx有關。

注意

並非所有相關漏洞都有修補程式,同時了解到不是每個可利用的漏洞都可以輕鬆修補。所以,在沒有修補協定(patching)的情況下制定如何保護環境的回應計畫(response plan)至關重要。

定期重新檢視修補策略(patching strategy),同時亦要留意所使用作業系統的最新情報。例如微軟將計劃停止對Microsoft Windows 10的支援(2025年10月)。支援的終止意味著這些系統可能不會收到進一步的安全性更新。公司/組織應該規劃將其系統升級到較新且受到支援的作業系統版本,以繼續接收針對上述問題的關鍵安全性更新。

並非所有相關漏洞都有修補程式,同時了解到不是每個可利用的漏洞都可以輕鬆修補。所以,在沒有修補協定(patching)的情況下制定如何保護環境的回應計畫(response plan)至關重要。

定期重新檢視修補策略(patching strategy),同時亦要留意所使用作業系統的最新情報。例如微軟將計劃停止對Microsoft Windows 10的支援(2025年10月)。支援的終止意味著這些系統可能不會收到進一步的安全性更新。公司/組織應該規劃將其系統升級到較新且受到支援的作業系統版本,以繼續接收針對上述問題的關鍵安全性更新。